نصب فایروال csf در centos 7

فایروال csf یک فایروال محبوب، قدرتمند و رایگان برای سیستم عامل لینوکس می باشد. این فایروال مورد پسند بسیاری از مدیران سرور ها و وب سایت ها قرار گرفته است. از csf می توان در کنترل پنل دایرکت ادمین و سی پنل نیز استفاده کرد.

در این مقاله قصد داریم آموزش نصب فایروال csf در centos 7 را بطور کامل و قدم به قدم ارائه نماییم.

پیش نیاز های لازم برای نصب فایروال csf

- سیستم عامل لینوکس سنتوس 7

- دسترسی به root

آن چه در این اموزش توضیح خواهیم داد :

- نصب پیش نیاز های csf

- نصب فایروال csf

- کانفیگ یا پیکربندی کامل csf

- دستورات پایه ای کار با csf

- پیکربندی پیشرفته

مرحله اول – نصب پیش نیاز ها

csf بر پایه perl طراحی شده است. پس ابتدا perl را به همراه سایر بسته های مورد نیاز نصب می کنیم.

yum install wget vim perl-libwww-perl.noarch perl-Time-HiResمرحله دوم – نصب csf

به مسیر "/usr/src/" می رویم و csf را دانلود می کنیم

cd /usr/src/

wget https://download.configserver.com/csf.tgzفایل tar.gz دانلود شده را exrtact می کنیم و به پوشه csf رفته و عملیات نصب را آغاز می کنیم.

tar -xzf csf.tgz

cd csf

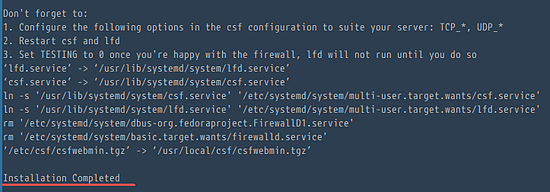

sh install.shپس از اتمام فرایند نصب باید پیغامی مانند تصویر زیر مشاهده نمایید.

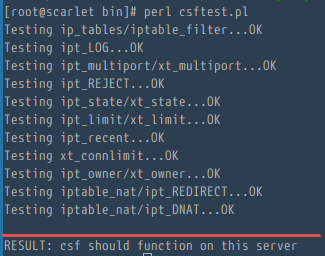

اکنون برسی می کنیم که آیا فایروال به درستی بر روی سیستم کار می کند یا خیر ؟ برای انجام این کار به مسیر "/usr/local/csf/bin/" می رویم و دستور مربوطه را اجرا می کنیم.

cd /usr/local/csf/bin/

perl csftest.pl

اگر پیغامی مانند تصویر بالا دریافت کردید بدین معناست که csf به خوبی بر روی سرور نصب شده و کار می کند…

مرحله سوم – کانفیگ (پیکربندی) فایروال csf در سنتوس 7

قبل از اینکه به کانفیگ csf در centos7 بپردازیم باید بدانید که این سیستم عامل بصورت پیشفرض یک فایروال به نام firewalld دارد که باید آن را حذف کنیم و از استارت آپ نیز خارج کنیم.

دستورات زیر را به ترتیب اجرا نمایید.

systemctl stop firewalld

systemctl disable firewalldفایروال پیشفرض (firewalld) حذف شد. حالا به پوشه پیکربندی csf یعنی “/etc/csf/” می رویم و فایل csf.conf را ویرایش می کنیم.

cd /etc/csf/

nano csf.confجهت فعال سازی فایروال و خارج کردن آن از حالت تست در خط یازدهم این فایل عبارت “TESTING” را پیدا می کنیم و مقدار آن را 0 تنظیم می کنیم.

TESTING = "0"حالا با دستور زیر سرویس های csf و lfd را start می کنیم.

systemctl start csf

systemctl start lfdو سپس سرویس های یاد شده را در startup قرار می دهیم تا پس از ری استارت سرور بصورت خودکار start شوند.

systemctl enable csf

systemctl enable lfdاکنون می توانید لیست پیشفرض csf را با استفاده از دستور زیر مشاهده نمایید.

csf -lمرحله چهارم – دستورات پایه ای کار با csf

استارت کردن فایروال :

csf -sغیرفعال کردن فایروال :

csf -fریلود قوانین (rule) ایجاد شده در فایروال :

csf -rمجاز کردن یک آیپی در csf و اضافه نمودن آن آیپی به لیست سفید csf.allow :

csf -a 192.168.1.109هنگام اجرای دستور بالا خروجی مانند این را مشاهده خواهید کرد :

Adding 192.168.1.109 to csf.allow and iptables ACCEPT...

ACCEPT all opt -- in !lo out * 192.168.1.109 -> 0.0.0.0/0

ACCEPT all opt -- in * out !lo 0.0.0.0/0 -> 192.168.1.109حذف کردن یک آیپی از لیست سفید و فایل csf.allow :

csf -ar 192.168.1.109خروجی دستور بالا نیز به اینصورت خواهد بود :

Removing rule...

ACCEPT all opt -- in !lo out * 192.168.1.109 -> 0.0.0.0/0

ACCEPT all opt -- in * out !lo 0.0.0.0/0 -> 192.168.1.109بلاک کردن یک آیپی در csf و افزودن آن به لیست سیاه csf.deny :

csf -d 192.168.1.109حذف یک آیپی از لیست سیاه csf و فایل csf.deny :

csf -dr 192.168.1.109آنبلاک کردن همه آیپی های موجود و حذف همه آنها از فایل csf.deny :

csf -dfمرحله پنجم – پیکربندی پیشرفته csf

در این قسمت برخی از ترفند ها در مورد csf بیان می شود که شما می توانید مواردی که نیاز دارید را اعمال نمایید.

به پوشه پیکربندی csf باز می گردیم و فایل csf.conf را ویرایش می کنیم.

cd /etc/csf/

nano csf.conf1- آیپی هایی که در لیست سفید (csf.allow) قرار دارند هرگز مسدود نشوند.

بصورت پیشفرض آیپی های مشکوک حتی آن هایی که در لیست سفید قرار دارند توسط lfd مسدود می شوند. اگر می خواهید آیپی های موجود در لیست سفید بلاک نشوند به خط 272 فایل کانفیگ مراجعه نمایید و مقدار زیر را به اینصورت تغییر دهید.

IGNORE_ALLOW = "1"این مورد مثلا وقتی استفاده می شود که شما یک آیپی ثابت در منزل و یا اداره دارید و نمیخواهید که هرگز توسط سرور بلاک شود.

2- مجاز کردن ترافیک ورودی و خروجی ICMP

به خط 152 فایل مراجعه نمایید و

ICMP_IN = "1"خط 159 را برای مجاز کردن ترافیک خروجی ICMP نیز ویرایش کنید.

ICMP_OUT = "1"3- بلاک کردن آیپی کشور های خاص

csf این امکان را برای شما فراهم می کند که آیپی یک سروی از کشور ها را مجاز کنید و یا بلاک کنید.

به خط 836 مراجعه نمایید و کد کشور را در بخش CC_DENY و CC_ALLOW که به ترتیب لیست کشور های بلاک شده و لیست کشور های مجاز می باشند اضافه کنید.

CC_DENY = "CN,UK,US"

CC_ALLOW = "ID,MY,DE"4- ارسال لاگ های مربوط به ورود کاربران از طریق ssh و اجرای دستور su جهت دسترسی به ریشه توسط ایمیل

با فعال کردن این گزینه هر فردی که از طریق ssh به سرور متصل شود و یا از دستور su برای دسترسی به ریشه بهره بگیرد csf از طریق ایمیل شما را آگاه می کند. پس در صورتی که شخص دیگری غیر از شما وارد سرور شود به راحتی مطلع خواهید شد و اقدامات لازم را انجام خواهید داد.

به خط 1069 مراجعه کنید و مقادیر را بصورت زیر ویرایش کنید.

LF_SSH_EMAIL_ALERT = "1"

LF_SU_EMAIL_ALERT = "1"سپس در خط 588 ایمیل خود را به سیستم معرفی کنید.

LF_ALERT_TO = "mymail@mydomain.com"اگر شما می خواهید با سایر ترفند ها و آپشن ها در فایروال csf آشنا شوید فایل /etc/csf/csf.conf را برسی و مطالعه نمایید.

نتیجه

csf یک فایروال مبتنی بر نرم افزار هست که برای iptables که در سیستم عامل های لینوکسی است ارائه شده. csf ویژگی های زیادی دارد و ابزار مدیریتی مبتنی بر وب مانند سی پنل، دایرکت ادمین، webmin را نیز پشتیبانی می کند. فایروال csf خیلی آسان بر روی سیستم نصب می شود و به راحتی قابل مدیریت است که کار را برای ادمین های سیستم ساده می سازد.

امیدواریم این مقاله برای شما مفید بوده باشد و در آینده نیز با ایکس وی پی اس همراه باشید.

سلام

بسیار عالی بود.

اولین بار بود که مقاله ی فارسی به این زیبایی و بدون هیچ گونه تنگ نطری مطالعه کردم. البته نظر من در رابطه با کل مقالاتی است که در سایت شما وجود دارد و به عنوان یک ایرانی از شما تشکر میکنم. سربلند باشید

درود

نظر لطف شماست

امیدواریم مقالات ایکس وی پی اس برای شما مفید واقع شده باشد.